这是哪来的题其实我也不知道…但跟MUTED学到蛮多东西的所以打算记一下!(谢谢大哥!)

感谢a3和囧姐姐愿意带我打比赛qaq。10月和11月跟着他们参加了长安杯和美亚杯。说来这好像是自己第一次真正意义上参加团队比赛。

本人取证比赛是速成,零基础到接触取证之前都不知道移动硬盘和内存条能干啥,(内存条yyds!)对计算机硬件知识也知之甚少,所以应该不少地方都会有错误,记录下来的只是当前我和周围同学的做题方法。如果你有更好的方法或是发现了我的错误,欢迎在评论区指出。

镜像

这里下载(看了下2021年10月前应该都能下)

个人赛

第一部分

检材1.E01、2.E01、3.E01、4.E01为某磁盘阵列的磁盘镜像,以此为依据回答1-5题。

1.该阵列采用的阵列方式为()。

A.Raid 0

B.Raid 5

C.HP双循环

D.Raid 6

2.该阵列配置排列为()

A.左同步

A.左异步

A.右同步

A.右异步

3.该阵列条带大小为()KB

A.64

A.128

A.256

A.512

4.以1234盘序组成阵列,阵列偏移量的扇区号为()

A.18432

A.106494

A.19456

A.3622

5.从阵列中提取的镜像文件的SHA256值为

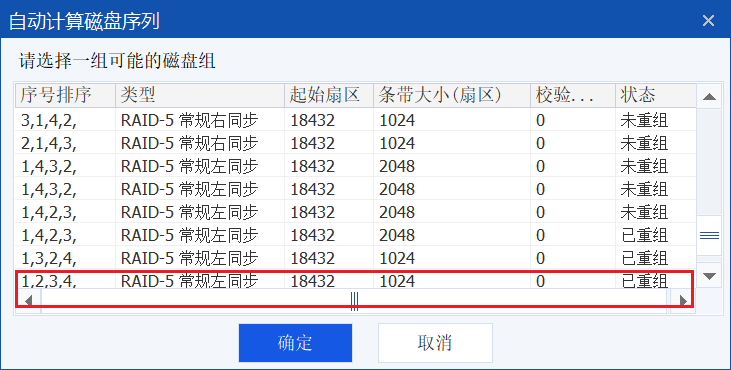

据说这是一道Raid重组。将4个检材加入取证大师。4个检材就有$A_4^4$=24中组合可能。点击自动计算磁盘序列,出来结果一般第一个就是正确的。但这个貌似不是,按照第一个4321的顺序与其他不正确的顺序排序都没什么区别。

右键单击图示区域可进行raid重组。

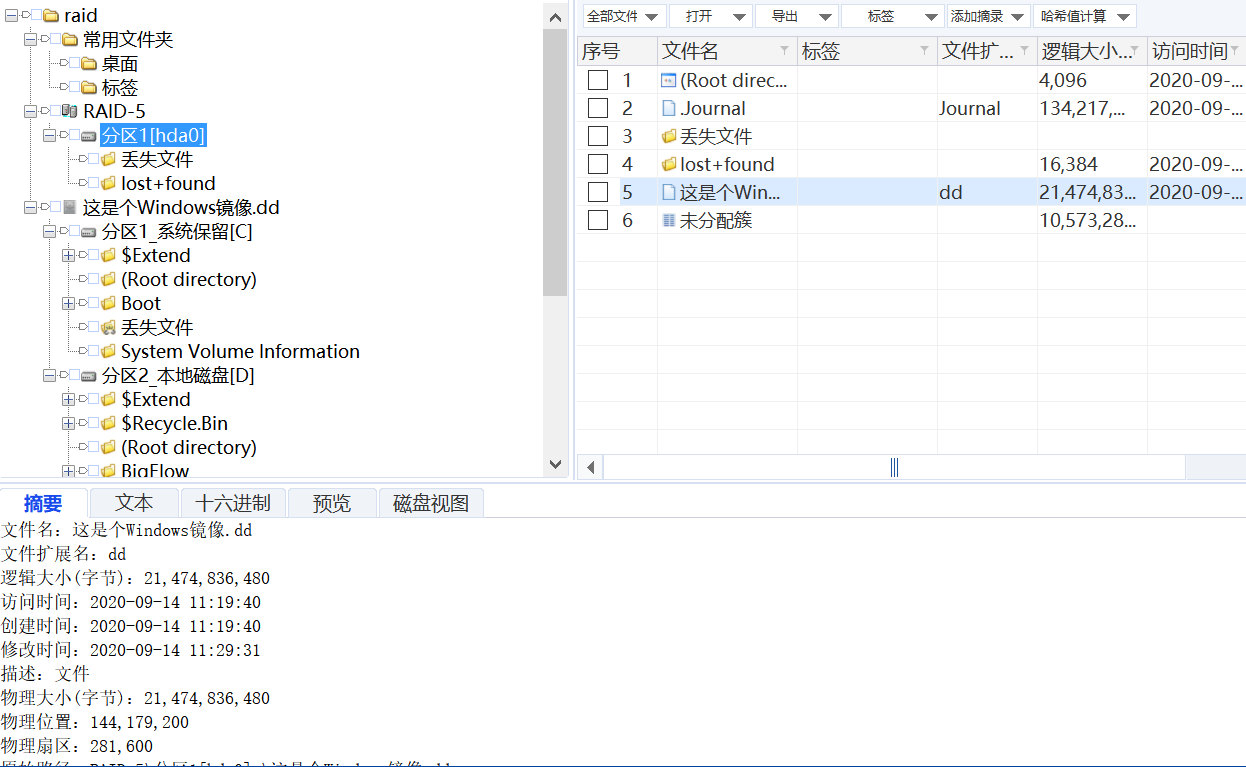

只有在1234这种排列方式下,右键windows镜像进行虚拟磁盘解析才能解析出正常的结构,如图:

所以1题:Raid 5,2题:左同步,3题:512(1024扇区*512b扇区大小/1024),4题18432,5题右键进行哈希值计算。

第二部分

案情:学生陈某通过某聊天软件向张某购买游戏外挂软件,安装后发现被骗,在担心自己手机信息被该软件窃取后向公安机关报案。警方根据陈某提供的线索顺利抓捕了嫌疑人张某,现场固定了张某使用的个人笔记本电脑“win10镜像.E01”(开机密码为qwer@123)。

请以检材”win10镜像.E01”为依据,回答6-19题。

6.检材”win10镜像.E01”源盘的SHA256值为

3DEFA69BDCE111…

7.检材”win10镜像.E01”操作系统版本号为

1903

啊咧?忘掉了…

8.嫌疑人使用的Windows账户名为

自动取证-系统痕迹-系统信息-用户信息。只有ssssss启用。

ssssss

9.受害人陈某使用的邮箱账户为

系统痕迹-邮件解析-发件箱,收件人邮箱

10.嫌疑人发送apk所使用的邮箱地址为

同上,发件人邮箱

11.找出嫌疑人发给陈某的外挂apk软件,计算其SHA256值为()

导出计算

98203b8cd07…

12.嫌疑人使用第三方工具连接发卡平台服务器时,发卡平台服务器的IP地址是()

172.16.80.99

好像不会…

13.通过对嫌疑人检材进行分析,发现该检材中安装有反取证软件,该检材最后一次运行反取证软件的时间是()

2020-06-11 14:01:05

系统痕迹-反取证软件分析,得到名称VeraCrypt.exe,然后没找到匹配的emm。

14.嫌疑人检材中的手机备份文件其SHA256值为

9ba21f5bc…

先找到手机备份文件。自己再做的时候记不清路径了,就用高级过滤过滤了一下逻辑大小在500MB以上的,找到了一个叫jiami的文件。接着查看自动取证-用户痕迹-最近访问记录,第一个就是miyao.xml。顺着路径去找却没有找到,后来从取证结果-回收站删除记录里导出了密钥文件。用VeraCrypt加载jiami,提示有密码,选择使用密钥文件,添加导出的xml即可成功挂载。解压挂载盘里的tar包进入套路…

15.该备份手机的系统版本是()

12.4.8

分析-基本信息-设备信息

16.该备份手机的IMEI号为()

352038064601143

同上

17.该备份手机的iCloud账号为()

同上

18.陈某是通过哪种聊天工具联系到嫌疑人的()

蝙蝠

就,一通翻吧…

19.陈某在该聊天工具中的用户ID为

4273008

账户信息

20.疑似嫌疑人使用的发卡平台管理员账号的登录密码为()

123456

8会

团体赛

linux的我好像习惯仿真做emm。用火眼仿真完用vmware打开,这个时候输入命令打印的内容如果太多会显示不全,可以用本机自己的shell ssh上这个服务器,还是挺方便。

1.检材“disk01.E01”源盘的SHA256值为()

91b0227fa…

2.发卡平台服务器的内核版本为( )

3.10.0-1062.18.1.el7.x86_64

cat /proc/version

3.发卡平台服务器中root账号最后一次的登陆时间为()

2020-9-11 17:03:48

more /var/log/secure有一行

Sep 11 17:03:48 iZbp147nnfz5942tvie7f4Z sshd[2512]: pam_unix(sshd:session): session opened for user root by (uid=0)

4.发卡平台服务器设置过一个定时任务,该定时任务在服务器中的存放路径为()

/var/spool/cron/root

百度到定时任务的路径是/var/spool/cron,文件内容长这样:30 1 * * * /www/server/cron/c4ed65ef4ec0b5389d8215829fd496f9 >> /www/server/cron/c4ed65ef4ec0b5389d8215829fd496f9.log 2>&1

5.发卡平台绑定的域名为()( 多选题 )

ofaka.zf,ofaka.game

其实找关键文件的思路我也不太懂。这个题既然说了域名那就和host有关。于是cat /www/server/panel/vhost/nginx/ofaka.game.conf的server_name就是答案。

6.发卡平台服务器与数据库连接的配置文件为()

application.ini

免密进入数据库的步骤:service mysqld stopmysqld_safe --skip-grant-tablesmysql -u root -p

然后回车。

7.数据库的版本为()

5.6.48

mysql -V

打印出的结果是mysql Ver 14.14 Distrib 5.6.48, for Linux (x86_64) using EditLine wrapper

这个版本要看Distrib后面的部分。或者进入数据库后输入select version();

8.数据库root账号的密码为()

d4fd620fed2205ec

可以通过尝试(原题是选择题)

或者进入数据库后select password('xxx');与use mysql;show tables;select user,password from user;(依次执行)的结果比较。(好像差不多吼)

9.请找出该发卡平台后台管理页面管理员的登录地址http://()

8会

10.该发卡平台中曾注册过一个测试账号,该账号的邮箱为()

进入数据库后use ofaka_game;show tables;select * from t_user;

11.该发卡平台中测试账号创建时间为()

2018-05-09 17:18:08

上题的createtime为1525857488,用select FROM_UNIXTIME(1525857488,'%Y-%m-%d %H:%i:%s');转换

12.发卡平台网站中用来实现管理员账号登陆验证的代码存在于()文件中

M_Admin_user.php

导出/www/wwwroot/default.com文件夹,用vscode打开,搜索admin或者login,找到答案文件中checkLogin方法比较符合。

13.利用现有的管理员账号登陆验证机制,如果将密码重置为“HL2020”,其他信息保持不变的情况下,数据库中“password”字段应该修改为

414d8c248fb2b9221d7d7b7caa21d950

select了个啥来着得到密码和旁边一串,旁边一串就是salt,然后代入定义的password()得到密码。运行的时候可以命令行php -a进入交互,无脑直接代就好。(好家伙这波过期仿真的虚拟机都打不开…

14.陈某购买外挂软件的订单号是()

zlkb2020091114355418256

去数据库中select * from t_order;比对

15.陈某购买外挂软件时的下单时间是()

2020-09-11 14:35:54

火眼中蝙蝠聊天记录里看到下单时间在2020-09-11 14:31:11之后,select unix_timestamp('2020-09-11 14:31:11');得到时间戳1599805871,下单时间在此之后,所以最后一项订单符合。

16.陈某购买外挂软件时使用的查询密码是()

112233

忘了,火眼也过期了

17.该APK软件的包名为()

io.dcloud.PandoraEntry

aapt d badging HPJY_3.1.apk

18.该APP具有以下哪些权限()

直接拨打电话,更改网络连接状态,读取通讯录,读取手机状态,录音

同上

19.该APP的签名算法为()

SHA1withRSA

将apk解压至HPJY3.1,keytool -printcert -file HPJY3.1\META-INF\CERT.RSA

20.该APP有盗取手机通讯录的功能,请找出该APP盗取通讯录后的回传地址http://()

zx.lily4444.fun/Api/index/getlt

将apk导出后,用安卓模拟器打开,在通讯录中添加联系人,打开wireshark准备开始捕获流量包。在输入完手机号和邀请码点击下一步之前,点击开始捕获分组,然后点击app的下一步并停止捕获。在获得的包里搜索联系人姓名。(syml大佬演示过一遍,但是自己搞的时候又没抓不到包了emm)

取证学到的东西感觉挺零散的,但有时候找题解又比较困难所以写了这篇。希望自己做的事情有意义叭。